一直以来,我对取证的态度都是避而远之,实在是不得不做的时候也只是:

想趁着这次复现西湖论剑题目的机会,对取证进行一个简单的入门。

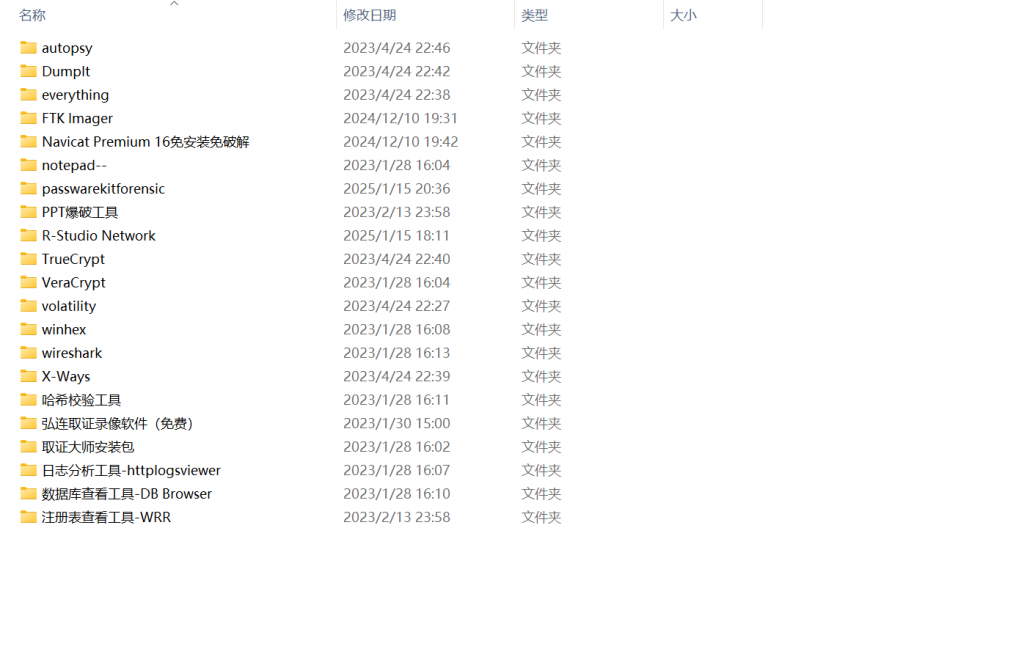

虽然我的取证工具确实不少,但是也基本没用过。

先从volatility开始吧(毕竟是我接触的第一个取证工具),volatility的使用方法还挺多的,尤其是里面的各种命令,简直让人是眼花缭乱,同时这个软件还能安装插件,这就使它的功能变得异常强大,基本可以实现日常的取证需求。

常用的命令:

$ volatility -f mem.dump imageinfo

$ volatility -f mem.dump --profile=Win7SP1x64 pslist

$ volatility -f mem.dump --profile=Win7SP1x64 cmdscan

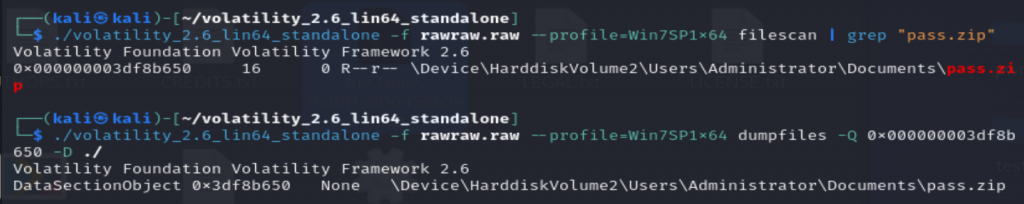

$ volatility -f mem.dump --profile=Win7SP1x64 filescan | grep flag.cc

$ volatility -f mem.dump --profile=Win7SP1x64 dumpfiles -Q 0x000000007feabbc0 -D ./

$ volatility -f mem.dump --profile=Win7SP1x64 clipboard -v对于ez_raw这题就用到了volatility:

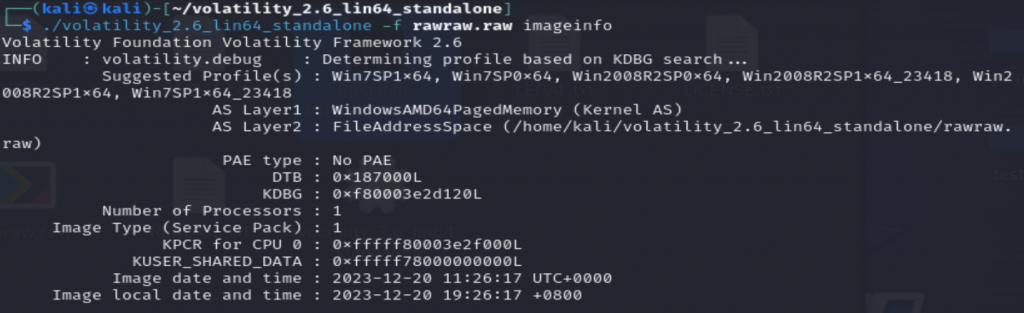

首先查看镜像的系统类型,一般来说第一个就是

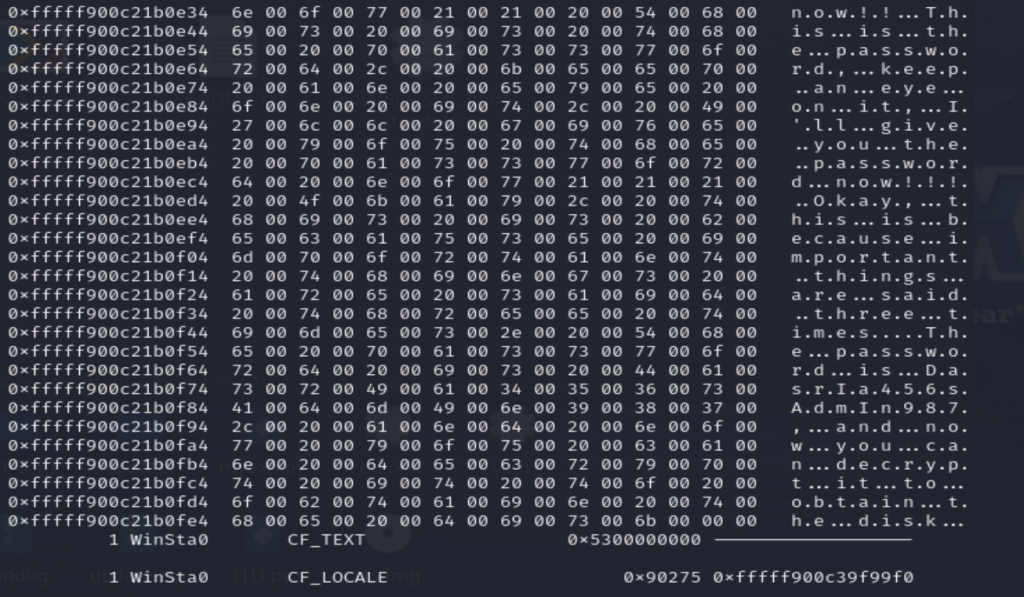

以及使用另一个命令查看剪切板的内容:

./volatility_2.6_lin64_standalone -f rawraw.raw –profile=Win7SP1x64 clipboard -v

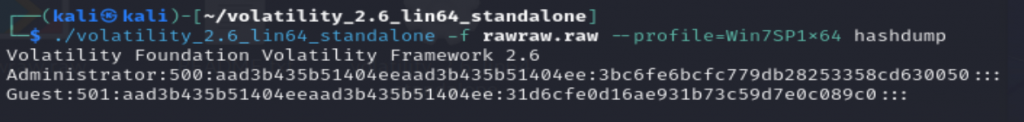

这是这里面发现的两个密码(其实还有登录密码)

这个解密需要碰撞,是NTLM的hash,可以用hashcat这个工具。

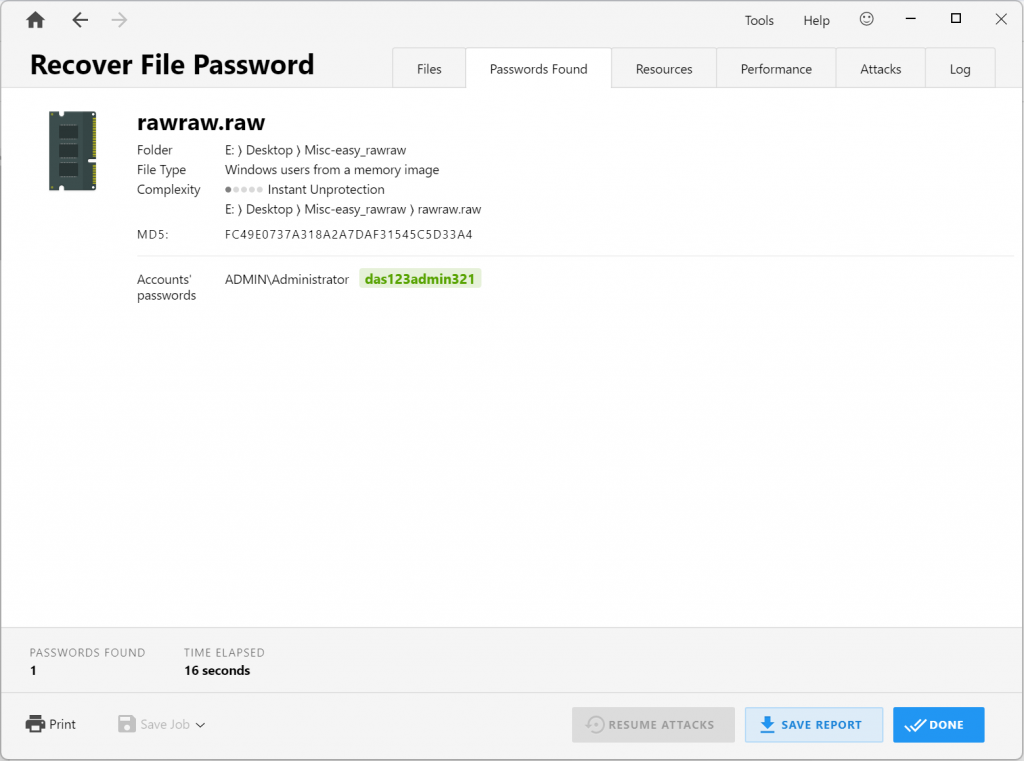

登录密码还可以直接使用Passware爆破

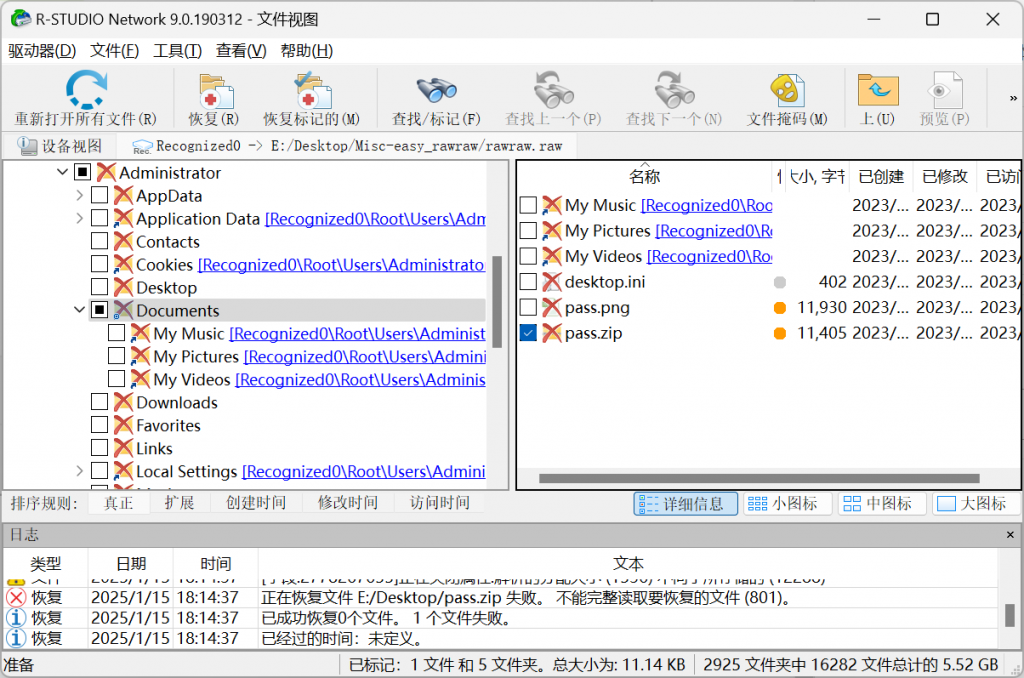

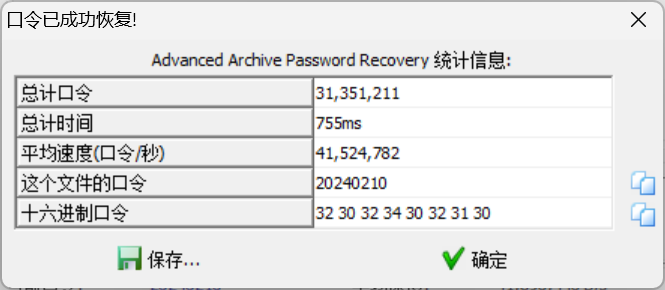

上面那个pass.zip导出后解压是一张图片,用binwalk分出一个zip,用ARCHPR爆破密码:

解压后是一个pass.txt,看了其他师傅的wp才知道是VeraCrypt磁盘挂载工具的密钥文件

此时另一个rar文件的密码我们还不知道,其实是上面剪切板中的密码:DasrIa456sAdmIn987

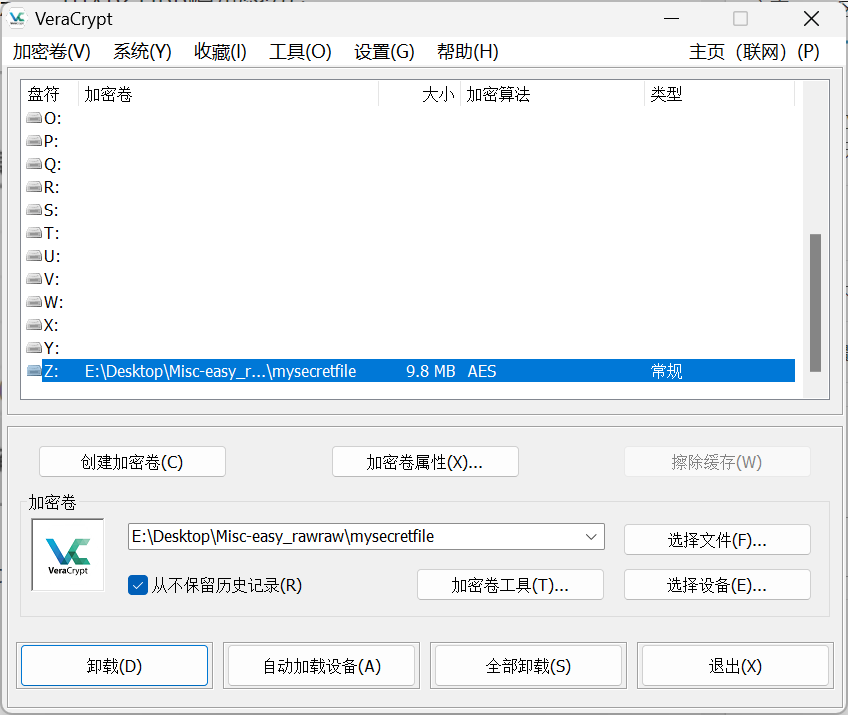

解压得到mysecretfile,用VeraCrypt挂载:

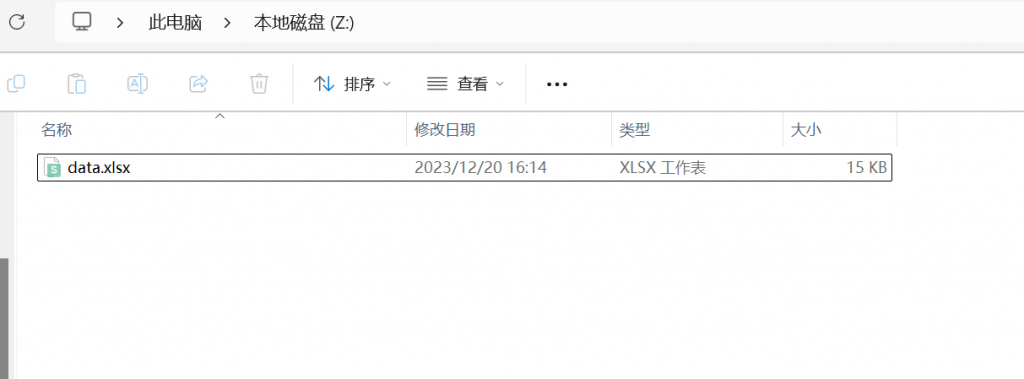

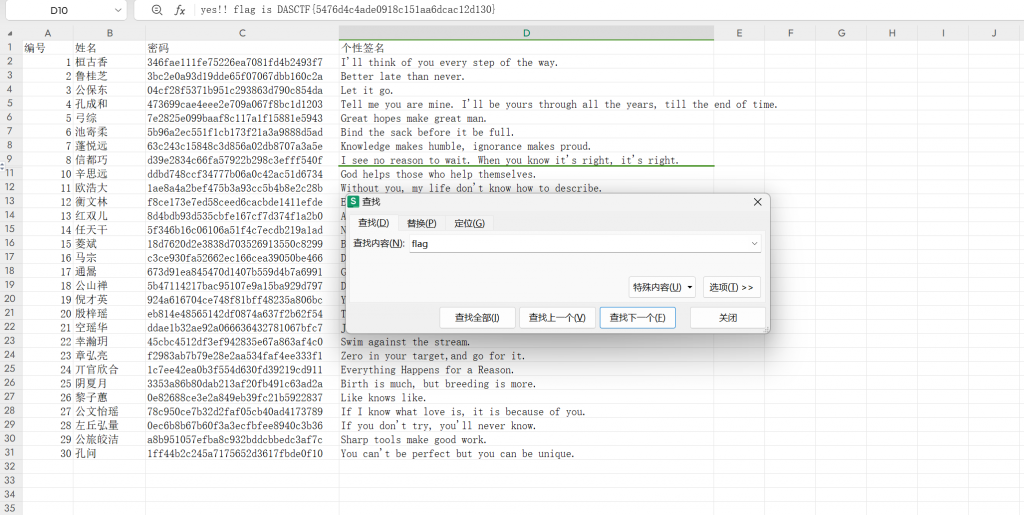

打开其中的data.xlsx(隐藏文件,需要更改文件夹设置)

发现这个文件也需要密码,这个密码就是我们上面破解出来的登录密码:das123admin321

然后打开后检索flag:

在最后附上volatility的使用教程:

https://blog.csdn.net/qq_38626043/article/details/108883112

https://blog.csdn.net/m0_68012373/article/details/127419463

顺便附上复现过程中参考的师傅的博客:

https://www.cnblogs.com/ExploreADaiiWorld/p/18007137#

师傅们tql!

下面的文件内容来自于使用教程①

本文地址: 取证 & 西湖论剑ez_raw复现